tenfold – Next Generation Access Management

Inhaltsverzeichnis

Merkmale, Funktionalitäten und Vorteile eines „Identity and Access Management für den Mittelstand“

Im Unterschied zu teuren und anpassungsintensiven „klassischen“ Identity & Access Management Lösungen ist tenfold sofort einsatzfähig und liefert alle Vorteile einer bewährten Standard-Software schnell integriert, direkt einsatzfähig und intuitiv zu bedienen.

Berechtigungsmanagement DSGVO Konform!

Die Anforderungen im Berechtigungsmanagement wachsen – tenfold wächst mit! Verwalten Sie Benutzer und Berechtigungen mit einfachen Mitteln und sparen Sie Zeit und Ressourcen durch automatisierte Workflows. Schützen Sie Ihre Unternehmensdaten vor unbefugten internen Zugriffen und sorgen Sie gleichzeitig für eine revisionssichere Dokumentation nach geltenden Standards. Die tenfold Software unterstützt bei der Umsetzung datenschutzrechtlich vorgeschriebener technischer bzw. organisatorischer Maßnahmen zur Zugangs-, Zugriffs- und Eingabekontrolle.

Zentrales Benutzer- und Berechtigungsmanagementsystem

Mit tenfold erhalten Sie ein zentrales Benutzer- und Berechtigungsmanagementsystem, mit dem Sie Ihre Mitarbeiter vom Eintritt ins Unternehmen über Abteilungs- oder Standortwechsel bis hin zum Austritt plattformübergreifend begleiten. Alle nötigen Änderungen oder Löschungen bei Systemzugängen, Rechten, Rollen etc. werden durch Genehmigungsworkflows abgesichert und automatisiert umgesetzt.

Dabei behalten Sie immer den Überblick über alle Veränderungen, die sich im User Lifecycle ergeben. Die Personendaten und -attribute können aus vorgelagerten Datenbanken oder Personalsystemen importiert und mittels tenfold als zentralem Dreh- und Angelpunkt in nachgelagerten Systemen wie Active Directory® revisionssicher aktualisiert werden

Zentrale Verwaltung für Drittanbieter Systeme

tenfold hat das Berechtigungsmanagement revolutioniert. Nie zuvor war es so einfach, alle wichtigen Prozesse im Lebenszyklus von IT-Anwendern automatisch zu steuern und zu jedem Zeitpunkt zu wissen, wer unternehmensweit über welche Berechtigungen verfügt.

Sie möchten sich beim Auslesen der Berechtigungen in Exchange nicht länger mit der PowerShell abmühen? Oder suchen Sie vielleicht schon lange nach einer unkomplizierten Möglichkeit, das AD mit SAP zu synchronisieren? Kein Problem!

tenfold ermöglicht Ihnen die zentrale Verwaltung von Benutzern und Zugriffsberechtigungen quer durch alle Systeme: Über Schnittstellen können Sie mehr als 60 Drittanbieter-Systeme mit tenfold integrieren. Darunter SAP, Exchange, IBM Notes, Dynamics NAV und verschiedene branchenspezifische Systeme.

Über einen Generic Connector ist es außerdem möglich, Drittsysteme zu integrieren, für die noch kein Standard-Plugin verfügbar ist.

Best Practices für Ihre Fileserver

Mit tenfold müssen Sie nie wieder nachschlagen, wie man das AGDLP-Prinzip anwendet oder konsequent Access based enumeration einsetzt.

Die Software ist perfekt an die Erfordernisse in Microsoft-Umgebungen angepasst und baut die Berechtigungsstrukturen von Anfang an nach Best Practices und dem Least-Privilege-Prinzip auf. Auf diese Weise erhalten Mitarbeiter ausschließlich jene Rechte, die sie wirklich brauchen, und es bleibt verborgen, was verborgen gehört.

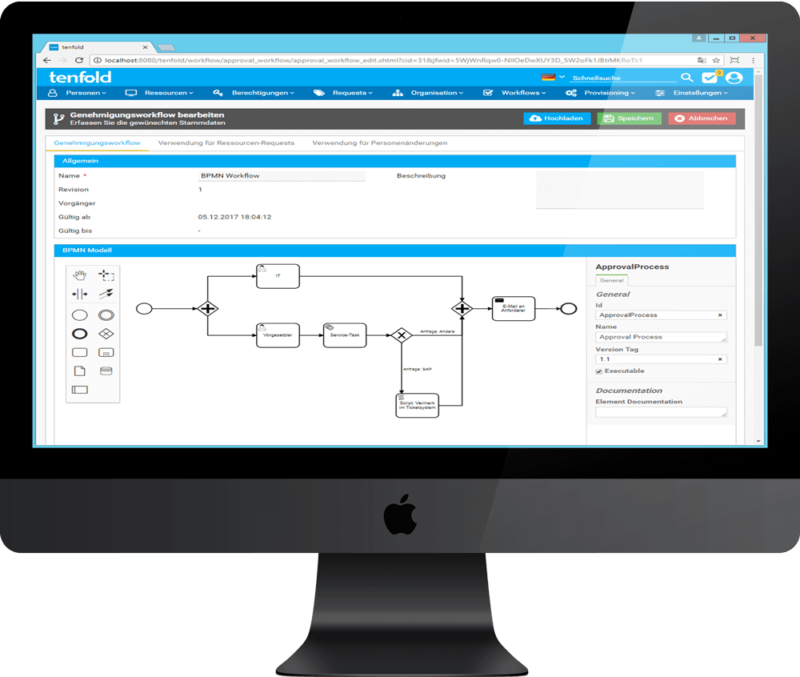

E-Mail-basierte Genehmigungsworkflows

E-Mail-basierte Genehmigungsworkflows werden automatisch ausgelöst und sorgen dafür, dass die Freigabe beim Dateneigentümer oder Applikationsverantwortlichen eingeholt wird. Dieser kann dann selbst bestimmen, wer Zugriff auf die Daten oder Systeme erhält. Die Genehmigungsworkflows lassen sich ganz ohne Scripting-Kenntnisse modellieren; und zwar mithilfe eines in die tenfold-Weboberfläche integrierten grafischen Editors (BPMN-Standard)

Verbessern Sie ihre IT-Security!

Systemübergreifendes Berechtigungsmanagement ist das A & O, um die IT-Security in Unternehmen wesentlich zu erhöhen. Mit tenfold jederzeit wissen, wer zu welchem Zeitpunkt auf welche Systeme Zugriff hat!

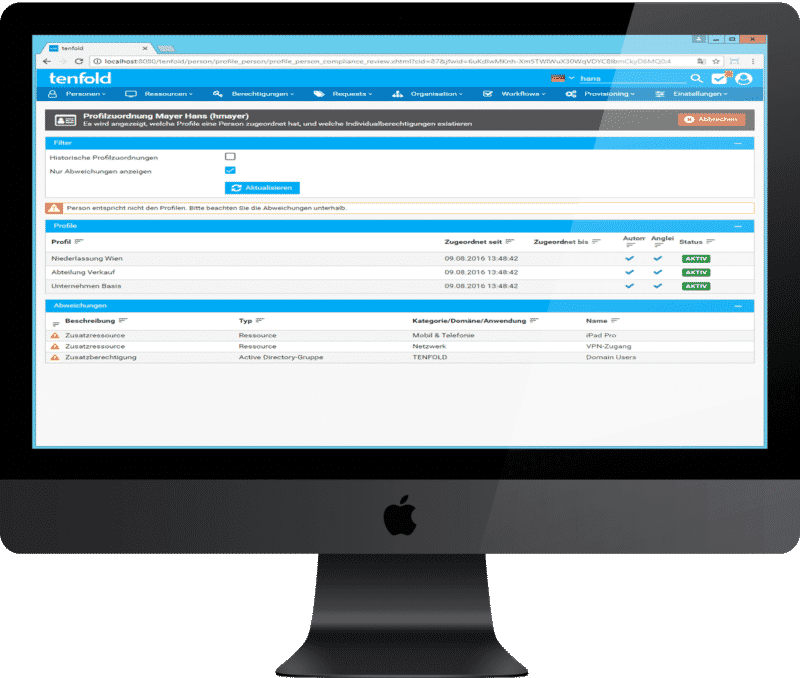

Datendiebstahl und Angriffe mit Ransomware können jedes Unternehmen treffen. Den größten Schaden richten sie aber dort an, wo ein „zu viel“ an Berechtigungen dem Angreifer eine Ausbreitung im System ermöglicht. Laut BSI Vorgaben sollten immer nur so viele Zugriffsrechte vergeben werden, wie es für die Wahrnehmung der täglichen Aufgaben notwendig sind („Need-to-know–Prinzip„). Aus diesem Grund gleicht tenfold die aktuelle Berechtigungsstruktur mit den initial definierten Profilen ab und entfernt zuverlässig alle Rechte, die nicht notwendig sind.

Zusätzlich gibt es einen sogenannten Rezertifizierungsprozess: Der jeweilige Dateneigentümer wird in regelmäßigen Abständen automatisch dazu aufgefordert, sämtliche Berechtigungen, die in seinen Verantwortungsbereich fallen, zu kontrollieren. Er muss sie entweder verifizieren oder entfernen.

Vorteile für das gesamte Unternehmen!

Für Administratoren

Für IT-Leiter, CIO, CISO

Für Ihre Organisation

Hoher Automatisierungsgrad

Basierend auf Mitarbeitermerkmalen wie z.B. Abteilung oder Funktion kann tenfold automatisch Applikationszugänge, Berechtigungen, Rollen und weitere Ressourcen systemübergreifend zum richtigen Zeitpunkt zuordnen und auch zuverlässig wieder entfernen. Neben erheblicher Zeit- und Kostenersparnis führt dies zu höchster Sicherheit in Ihrem Identity Management.

Individuelle Zusatzberechtigungen können über die tenfold-Oberfläche bequem beantragt werden (siehe auch Self Service) und werden dann als Abweichungen zu vorgesehen Standardberechtigungen zuverlässig dokumentiert

Dokumentation und Reporting

Für alle Belange rund um Dokumentation und Reporting ist die Lösung bestens gerüstet. Abfragen nach nahezu beliebigen Kriterien (z.B. welcher User ist mit welchen Rechten und Rollen ausgestattet, wo gibt es Abweichungen zu ¬definierten Berechtigungsstandards, in welchem Zeitraum hatte der User Zugriff auf welche Ressourcen, usw.) helfen Ihnen, Anforderungen aus Revision und Zertifizierung zu erfüllen.

Optimale Vorbereitung auf Audits

Sämtliche Vorgänge in tenfold und den integrierten Systemen werden transparent und revisionssicher dokumentiert und abgelegt. Die Rechtevergabe wird an die jeweilige Fachabteilung gebunden (Data-Owner-Konzept).

Das minimiert nicht nur die Vorbereitungszeit für Audits, sondern verschafft auch Ihnen einen besseren Überblick. Die Software gibt jederzeit übersichtliche Berichte über den aktuellen Stand sämtlicher Berechtigungen aus.

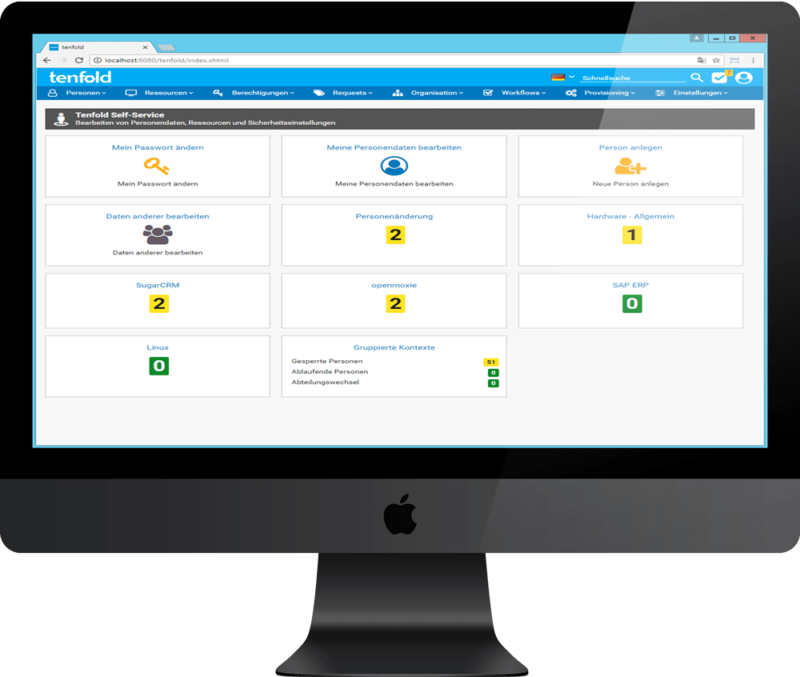

Self Service

Über die benutzerfreundliche Self-Service-Oberfläche können Anwender Berechtigungen und andere IT-Ressourcen anfordern und erhalten den direkten Zugriff auf alle wichtigen Aufgaben. Dazu zählen beispielsweise die Genehmigung von offenen Anträgen oder das Zurücksetzen von vergessenen Passwörtern.

Entlastung durch Automatisierung

Wie viele Ressourcen sind in Ihrem Unternehmen durch händische Administration gebunden? Und wie hoch ist die Fehlerquote bei diesen Vorgängen? tenfold versetzt Sie in die Lage, Berechtigungen vollautomatisch und quer durch alle Systeme (u.a. Active Directory und SAP) zu erteilen.

Der Schlüssel zum Erfolg ist ein sogenanntes Profilsystem, das die Berechtigungsvergabe mit der Organisationsstruktur verknüpft. Die Profile definieren Sie einmal zu Beginn, dann übernimmt die Software.

Der tenfold Profilassistent analysiert, welche Berechtigungen in den jeweiligen Abteilungen zum Standardset gehören, und teilt diese automatisch zu. Die Automatisierung der Workflows funktioniert natürlich auch auf dem umgekehrten Weg: Wechselt ein Mitarbeiter die Abteilung, passt tenfold die Berechtigungen automatisch an.

Verlässt jemand das Unternehmen, sorgt tenfold für die fristgerechte Sperrung bzw. Löschung sämtlicher Zugänge und Konten (User Lifecycle Management).

tenfold Editionen & Lizenzierung

tenfold ist in drei Editionen verfügbar. Die Editionen haben unterschiedliche Funktionsumfänge; sind jedoch technisch zu 100% kompatibel. Somit können Sie jederzeit von einer niederen auf eine höhere Edition upgraden. Die bereits getätigten Investitionen bleiben erhalten, denn es werden für das Upgrade lediglich die Differenzen bei den Lizenz- und Wartungskosten berechnet.

Die Essentials Edition konzentriert sich ganz auf Verwaltung, Dokumentation und Reporting von Benutzerkonten, Gruppen und Dateifreigaben in Active Directory und Fileserver. Die Essentials Edition ist genau die Richtige für Sie, wenn Sie schnell mit diesen Funktionen loslegen und AD und File Server bequem nach Microsoft Best Practices (wie AGDLP Prinzip) verwalten möchten. Installation und Konfiguration sind innerhalb von wenigen Stunden abgeschlossen und einem Produktiveinsatz steht nichts mehr im Wege.

Die Essentials 365 Edition bietet zusätzlich:

- Einrichtung und Verwaltung mehrerer Microsoft 365 Mandanten

- Vergabe von Lizenzen mit – oder ohne Exchange-Modus (online oder hybrid)

- Verwaltung von Microsoft 365 Gruppenmitgliedschaften (Sicherheit, E-Mail aktivierte Sicherheit, Verteilerlisten und Teams-Gruppen)

- Zuweisung von Dateneigentümer auf Microsoft 365-Gruppen mit entsprechenden Genehmigungsfunktionen

- Automatische Zuweisung von Microsoft 365 Lizenzen/ Apps inklusive Berechtigungen mittels tenfold-Profilen

Mit der Enterprise Edition schließlich wird tenfold zur zentralen Management-Plattform für alle Benutzer- und Berechtigungsprozesse ob in der Cloud oder on Premise. So können Sie aus Ihrem HR System die Benutzerstammdaten importieren, aus dem Helpdesk-System Tickets in tenfold verarbeiten, in Ihrem ERP die Benutzerrechte und -rollen verwalten.

Individuelle Funktionserweiterungen können über PowerShell, SSH, Java oder SQL realisiert werden.

Integration Cloud IAM für Microsoft 365

Durch unsere Integration mit dem Produkt tenfold können Sie die Vorteile der automatisierten Benutzer- und Berechtigungsverwaltung nahtlos on prem und in Cloud-Umgebungen nutzen. Von der Automatisierung des Benutzer-Lifecycle-Managements über detaillierte Berechtigungsberichte bis hin zur regelmäßigen Überprüfung des Zugriffs bietet tenfold eine zentrale Plattform zur Überwachung des Zugriffs auf alle IT-Systeme.

tenfold integriert sich nahtlos in Microsoft-Umgebungen mit Hilfe einer Reihe von Plugins, die für lokale Windows-Systeme und Cloud-Services wie Azure Active Directory und Microsoft 365 entwickelt wurden. Mit nativer Unterstützung für M365-Anwendungen vereinfacht tenfold die Verwaltung von Identitäten, Zugriff und Dateifreigaben in der Cloud.

Durch die Integration mit Azure AD/ Entra ID und M365-Diensten wie Teams, OneDrive, SharePoint und Exchange Online ermöglicht tenfold Funktionen wie die Erstellung von Benutzern, die Zuweisung von Lizenzen, die Verwaltung von Dateifreigaben und den Zugriffsentzug für Cloud-Ressourcen bei Bedarf. Diese Integration beseitigt die Notwendigkeit einer separaten Verwaltung von Cloud-Konten und ermöglicht eine effiziente und automatisierte Benutzer- und Berechtigungsverwaltung innerhalb der tenfold-Plattform.